Technische Universität Darmstadt und Fraunhofer SIT: Entwickler verwenden Authentifizierungen für Cloud Services falsch und machen so Millionen Datensätze anfällig für Angriffe

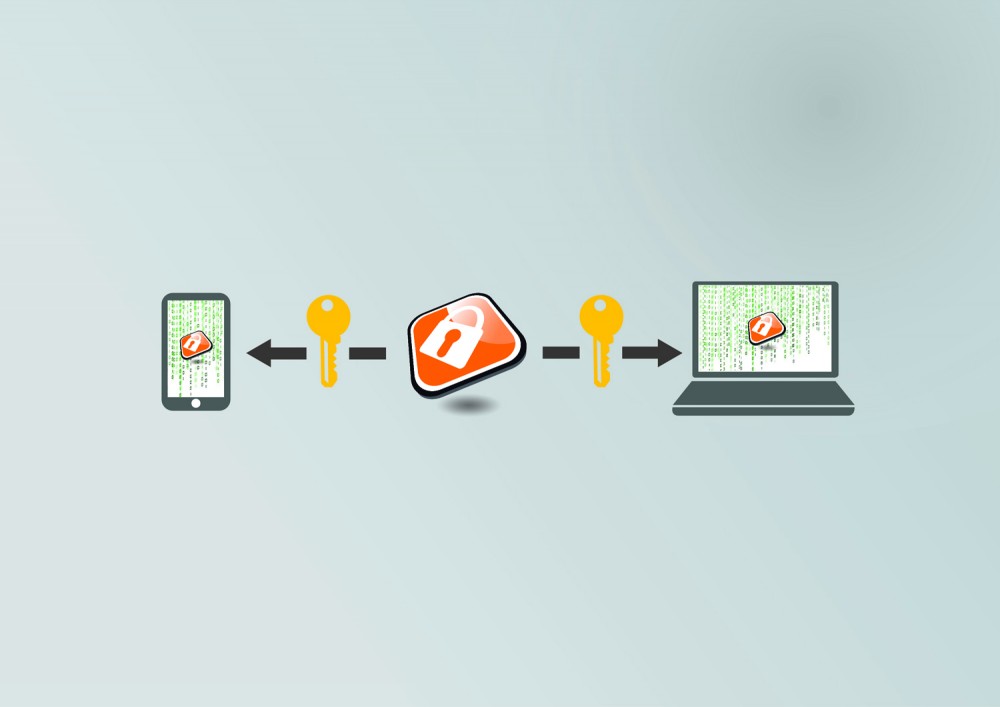

Viele Smartphone-Apps speichern Nutzerinformationen in Cloud-Datenbanken, um zum Beispiel die Synchronisation zwischen Android und iOS Apps zu vereinfachen. Cloud-Betreiber bieten – je nach Sensibilität der Daten – verschiedene Authentifizierungsmethoden hierfür an. Die schwächste Form der Authentifizierung, eher dazu gedacht, Daten zu identifizieren als zu schützen, verwendet ein einfaches API-Token, eine in den App-Code eingebettete Nummer. Mit aktuellen Werkzeugen können Angreifer diese Token jedoch einfach extrahieren und dazu nutzen, die gespeicherten Daten nicht nur zu lesen, sondern oft sogar zu manipulieren. Angreifer können so zum Beispiel E-Mailadressen auf dem Schwarzmarkt verkaufen, Nutzer erpressen, Webseiten verändern oder Schadcode einschleusen, um Malware zu verbreiten oder Botnetze aufzubauen.

Um private Daten richtig zu schützen, müssen Apps ein Zugangskontrollschema implementieren. Die Tests zeigten allerdings, dass die große Mehrheit der Apps keine solche Zugangskontrolle verwendet. Die Wissenschaftler untersuchten 750.000 Apps aus dem Google Play Store und dem Apple App Store. Dazu verwendeten sie intern entwickelte Analyse-Frameworks wie etwa den Fraunhofer Appicaptor. Mit Hilfe dieser Expertenwerkzeuge konnten die Forscher Apps identifizieren, die eine schwache Authentifizierung nutzen und führten eine Tiefenanalyse ausgewählter Apps durch. Während dieser Untersuchungen stellte sich heraus, dass viele Datenfelder private Informationen wie verifizierte E-Mailadressen, komplette Benutzernamen oder gar Informationen zu psychischen Krankheiten enthielten.

„Aufgrund rechtlicher Einschränkungen und der großen Menge verdächtiger Apps konnten wir nur eine kleine Anzahl detailliert untersuchen“, erklärt Prof. Eric Bodden. „Allerdings zeigen unsere Forschungsergebnisse und die Problematik an sich, dass eine große Menge App-bezogener Informationen von Identitätsdiebstahl und Manipulation bedroht ist.“ Als die Wissenschaftler das Problem entdeckten, informierten sie umgehend die Cloud-Anbieter sowie das Bundesamt für Sicherheit in der Informationstechnik (BSI). „Mit der Hilfe von Amazon und Facebook informierten wir ebenfalls die Entwickler der betroffenen Apps, denn sie sind diejenigen, die aktiv werden müssen. Sie dürfen die Gefahr nicht unterschätzen.“, sagt Bodden.

Quelle: E-Mail